Proteggere l'Industria 5.0: la sfida della sicurezza IT-OT

La transizione verso l’Industria 5.0 sta rivoluzionando il panorama tecnologico globale, accentuando l’integrazione tra Information Technology (IT) e Operational Technology (OT). Questa evoluzione non solo migliora efficienza, innovazione e produttività, ma solleva anche nuove e articolate problematiche di Cybersecurity. La crescente interazione tra esseri umani e macchine, centrale nell’Industria 5.0, richiede una protezione approfondita sia delle tecnologie sia degli utenti che vi interagiscono.

Nel contesto attuale, i sistemi OT gestiscono processi industriali essenziali e sono sempre più accessibili e controllabili tramite interfacce digitali avanzate. L’aumento di tali interazioni umane implica che le vulnerabilità si estendano dai sistemi tecnologici ai punti di contatto tra utenti e tecnologie. Le interfacce utente, i pannelli di controllo e le applicazioni di monitoraggio sono ora bersagli primari di attacchi mirati, con potenziali effetti devastanti in caso di compromissione.

Inoltre, la sicurezza delle comunicazioni tra macchine e sistemi IT assume una dimensione critica, necessitando protezione contro minacce esterne e interne. L’introduzione di tecnologie emergenti come l’Internet of Things (IoT) e l’intelligenza artificiale (AI) amplifica il rischio di esposizione, richiedendo approcci innovativi alla cybersecurity per salvaguardare l’affidabilità delle operazioni. In questo articolo, analizzeremo la convergenza tra IT e OT, i nuovi rischi informatici emergenti e le specifiche esigenze di Cybersecurity per la protezione di questi ambiti connessi. Approfondiremo anche come l’interazione uomo-macchina debba essere considerata nella progettazione di strategie di sicurezza efficaci, per garantire una protezione completa e integrata nell’era dell’Industria 5.0.

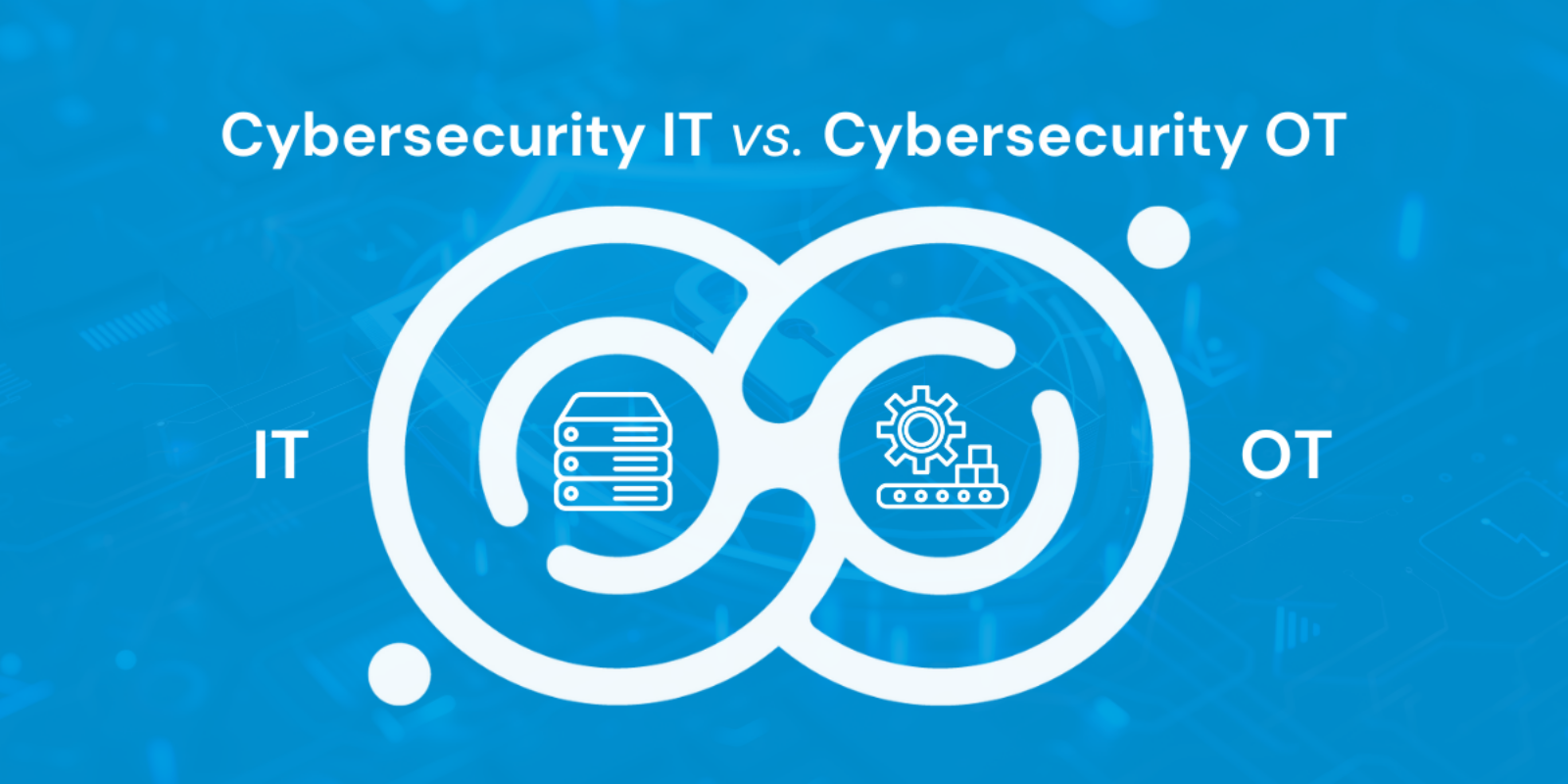

Cybersecurity IT e OT a confronto

La Cybersecurity IT si concentra sulla protezione dei sistemi informatici tradizionali, come computer portatili, server e reti. Ciò include la protezione dei dati sensibili, la prevenzione di malware e la gestione delle vulnerabilità. Le minacce informatiche IT comuni includono phishing, ransomware e attacchi DDoS.

La Cybersecurity OT si occupa della protezione dei sistemi di controllo e delle reti che gestiscono le operazioni industriali e fisiche, come impianti di produzione, infrastrutture critiche, reti energetiche, sistemi di trasporto e altro ancora. Questi sistemi includono dispositivi come PLC (Programmable Logic Controllers), SCADA (Supervisory Control and Data Acquisition) e DCS (Distributed Control Systems) e reti industriali. La sicurezza OT mira a prevenire interferenze, manipolazioni o attacchi che potrebbero compromettere la funzionalità e la sicurezza dei processi operativi. Questo tipo di Cybersecurity deve tenere conto delle peculiarità dell’ambiente OT, come la necessità di uptime continuo e la protezione dei lavoratori e delle infrastrutture fisiche.

Le differenze fondamentali tra Cybersecurity IT e OT derivano dalla natura dei sistemi che proteggono:

-

Obiettivi e priorità:

La Cybersecurity IT è focalizzata principalmente sulla protezione dei dati e delle informazioni aziendali. Il suo obiettivo principale è garantire la confidenzialità, l’integrità e la disponibilità delle informazioni. Questo implica la protezione contro la perdita di dati, la compromissione della privacy e le violazioni di accesso. La Cybersecurity OT, invece, si concentra sulla protezione dei sistemi fisici e dei processi industriali. L’obiettivo è garantire il funzionamento sicuro e continuo delle infrastrutture critiche e dei processi industriali, prevenire danni fisici, interruzioni del servizio e persino incidenti catastrofici.

-

Tecnologia:

I sistemi IT e OT utilizzano spesso tecnologie diverse, con protocolli di comunicazione e reti dedicate. Questo richiede approcci di sicurezza specifici per ogni ambiente.

-

Ciclo di vita:

I sistemi OT hanno in genere un ciclo di vita molto più lungo rispetto ai sistemi IT. Ciò significa che le vulnerabilità potrebbero rimanere non patchate per anni, aumentando il rischio di attacchi.

-

Competenze:

La gestione della Cybersecurity IT e OT richiede competenze specialistiche diverse. I professionisti IT potrebbero non avere familiarità con i sistemi OT e viceversa.

-

Gestione degli incidenti:

La gestione degli incidenti differisce tra i due ambiti. In ambito IT, le risposte agli incidenti spesso si concentrano su isolare i dati compromessi, ripristinare i servizi e prevenire ulteriori violazioni. Le risposte includono la comunicazione con le autorità e i clienti, e la revisione delle procedure di sicurezza. In ambito OT, la gestione degli incidenti si concentra su ripristinare rapidamente la funzionalità operativa e prevenire danni fisici. Le risposte devono includere la valutazione immediata dei rischi per la sicurezza e l’ambiente, con azioni mirate per contenere e risolvere gli effetti sull’infrastruttura fisica e sui processi industriali.

Perché la Cybersecurity OT è così importante?

I sistemi OT sono il cuore pulsante delle infrastrutture critiche e dei processi industriali. Un attacco informatico riuscito a un sistema OT può avere conseguenze devastanti, tra cui:

-

Interruzione di servizi:

Un attacco può compromettere la fornitura di servizi essenziali come l’elettricità, l’acqua e il trasporto, con gravi ripercussioni sulla sicurezza nazionale e sulla qualità della vita dei cittadini e interrompe le operazioni industriali con costi elevati di riparazione, perdite di produttività e ritardi nelle consegne.

-

Danni ai macchinari:

Gli attacchi informatici ai sistemi di Operational Technology (OT) possono causare danni fisici significativi ai macchinari industriali. Modificando il funzionamento degli impianti, tali attacchi possono portare a malfunzionamenti gravi o guasti strutturali. Gli attaccanti potrebbero manipolare i comandi dei macchinari per provocare sovraccarichi, operazioni anomale o malfunzionamenti, risultando in danni meccanici o elettrici che compromettono l’integrità delle apparecchiature.

-

Rischi per la sicurezza delle persone

Un attacco che compromette i sistemi di controllo della pressione o della temperatura può scatenare esplosioni o incendi, con gravi conseguenze per i lavoratori e le comunità circostanti. La manomissione dei sistemi di sicurezza industriale può disabilitare le misure di protezione, esponendo i lavoratori a rischi come schiacciamenti, ustioni o esposizione a sostanze pericolose. Inoltre, nei settori del trasporto e della logistica, un attacco ai sistemi di controllo dei veicoli può provocare incidenti stradali o ferroviari, con potenziali perdite di vite umane.

-

Impatti ambientali:

Incidenti gravi potrebbero provocare inquinamento o altri danni ambientali. Un’interferenza nei controlli di processi industriali legati alla gestione di sostanze chimiche, rifiuti o acque reflue può causare fuoriuscite, inquinamento o danni ambientali estesi. Gli incidenti risultanti, come contaminazioni chimiche o sversamenti, non solo danneggiano l’ambiente, ma possono anche avere effetti a lungo termine sulla salute pubblica e sugli ecosistemi locali.

-

Violazioni Normative e sanzioni:

Gli attacchi ai sistemi OT possono comportare significative inadempienze normative e regolamentari. Le organizzazioni vittime di tali attacchi potrebbero trovarsi ad affrontare multe e sanzioni per non aver rispettato le prescrizioni di sicurezza stabilite. Inoltre, la necessità di adeguarsi alle normative sulla protezione dei dati e sulla sicurezza informatica può comportare costi aggiuntivi e un incremento delle procedure burocratiche, complicando il processo di ripristino della conformità e aumentando il carico amministrativo.

-

Perdita di reputazione:

Un attacco informatico di alto profilo può danneggiare la reputazione di un’organizzazione e minare la fiducia di clienti, investitori e partner commerciali. Un attacco di alto profilo può compromettere la percezione pubblica dell’affidabilità e della sicurezza dell’azienda, portando a una perdita di clienti e a difficoltà nel mantenere o attrarre nuovi affari.

Importanza di un approccio integrato alla sicurezza IT-OT

La convergenza IT-OT richiede un approccio integrato alla sicurezza informatica che combini le migliori pratiche di sicurezza IT e OT. Un approccio frammentato, che gestisce separatamente la sicurezza IT e OT, lascia i sistemi vulnerabili ad attacchi sofisticati che possono sfruttare le lacune tra i due domini. Questa integrazione diventa ancora più critica con l’aumento dell’interazione uomo-macchina, che introduce ulteriori punti di vulnerabilità e richiede un’attenzione particolare nella protezione dei sistemi e degli utenti.

Questo approccio dovrebbe includere:

-

Valutazione completa dei rischi:

Una valutazione completa dei rischi di entrambi i sistemi IT e OT è fondamentale per identificare le potenziali vulnerabilità e sviluppare strategie di mitigazione adeguate. Questo processo deve comprendere l’analisi delle minacce, la valutazione delle vulnerabilità esistenti e l’impatto potenziale su tutte le operazioni aziendali. La valutazione dovrebbe considerare anche le interdipendenze tra i sistemi IT e OT, e le specifiche vulnerabilità introdotte dall’interazione uomo-macchina, evidenziando le aree di rischio congiunto.

-

Segmentazione della Rete:

Implementare una segmentazione rigorosa della rete per isolare i sistemi OT dai sistemi IT, limitando il movimento laterale degli attaccanti e contenendo eventuali brecce di sicurezza. Questa pratica riduce la probabilità che una compromissione in un dominio si diffonda all’altro, migliorando la resilienza complessiva del sistema.

-

Controlli di Accesso e Autenticazione:

Implementare controlli di accesso rigorosi per garantire che solo il personale autorizzato possa accedere ai sistemi critici. L’uso di autenticazione multifattoriale (MFA) e di soluzioni di gestione delle identità e degli accessi (IAM) può significativamente ridurre il rischio di accessi non autorizzati.

-

Gestione delle Vulnerabilità e delle Patch:

Implementare un programma integrato di gestione delle vulnerabilità che assicuri l’aggiornamento regolare e tempestivo dei sistemi IT e OT. La gestione delle patch è cruciale per prevenire l’exploit di vulnerabilità conosciute, riducendo il rischio di attacchi che sfruttano software non aggiornato.

-

Implementazione di soluzioni di sicurezza integrate:

Utilizzare piattaforme di sicurezza che offrono visibilità e controllo unificati su entrambi i domini IT e OT. Le soluzioni di sicurezza integrate facilitano la gestione centralizzata delle policy di sicurezza, il monitoraggio delle attività e la risposta agli incidenti. Queste soluzioni devono includere firewall, sistemi di rilevamento e prevenzione delle intrusioni (IDS/IPS), e tecnologie di rilevamento delle anomalie basate sull’intelligenza artificiale.

-

Monitoraggio e rilevamento delle minacce 24/7:

Le reti e i sistemi IT e OT devono essere monitorati 24 ore su 24, 7 giorni su 7 per identificare e rispondere rapidamente agli incidenti informatici. L’adozione di strumenti avanzati di analisi comportamentale e di intelligenza artificiale può aiutare a identificare rapidamente attività sospette e a rispondere prontamente agli incidenti di sicurezza.

-

Piani di Risposta agli Incidenti e di Ripristino:

Sviluppare e testare regolarmente piani di risposta agli incidenti che coprano entrambi i domini IT e OT. Questi piani devono includere procedure chiare per l’identificazione, il contenimento, la risoluzione e il recupero da incidenti di sicurezza, assicurando che l’organizzazione possa riprendersi rapidamente e minimizzare l’impatto delle violazioni.

-

Formazione e sensibilizzazione del Personale:

Promuovere una cultura della sicurezza all’interno dell’organizzazione attraverso programmi di formazione continua e consapevolezza. Gli operatori OT e il personale IT devono essere adeguatamente formati sulle pratiche di sicurezza, le policy aziendali e le tecniche di risposta agli incidenti. La collaborazione e la comunicazione tra i team IT e OT sono essenziali per rafforzare la postura di sicurezza complessiva.

Cybersecurity IT e OT - Principali differenze e strategie di protezione

Scarica il nostro White Paper gratuito per approfondire le differenze tra Cybersecurity IT e “Cybersecurity IT e OT – Principali differenze e strategie di protezione”.

In questo white paper troverai:

- Principali differenze

- Normative e Framework di riferimento

- Le Top 7 vulnerabilità IT e OT

- Le Top 7 strategie di difesa

Ottimizza e proteggi la tua infrastruttura IT-OT convergente con i nostri servizi integrati.

Contattaci oggi per scoprire come ottenere un’integrazione perfetta e una protezione totale per la tua azienda.